사진제공 : 이슈메이커스랩, 레드얼럿

이러한 제로데이 취약점은 자동화된 공격도구에 적용되며, 공격도구는 인터넷공유기를 해킹해 파밍 등의 2차 공격을 실시하도록 탈바꿈시킨다.

22일 이슈메이커스랩과 NSHC 레드얼럿팀은 최근 인터넷공유기를 해킹하는 공격도구를 분석한 결과를 발표했다.

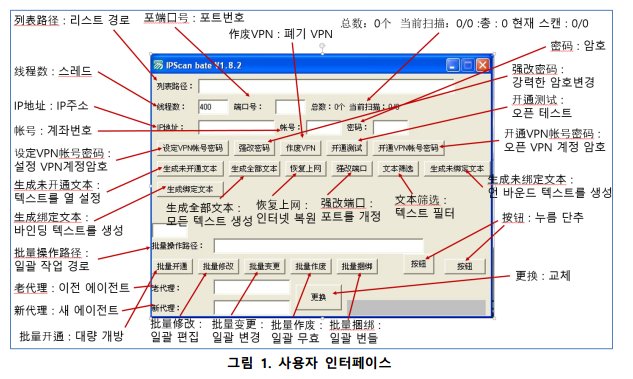

공격도구는 중국어로 돼 있으며, 주요 기능은 ▲공유기 암호 임의 변경 ▲네트워크 정보 변경 ▲사용자 계정 정보 변경 등이다.

공격 대상은 국내산 공유기 22종(에어벤드, 엑슬러, 애니게이트, LG유플러스 공유기, 엘럭시온, 하이온넷, 아이피타임, 티브로드 공유기, LG상사 엑슬러, 맥시오, 넥스트, 네트원, 오비트, 파테크, SDT정보기술, 스마트게이트, 스파이어, 시리우스, 유니콘, 지오, 위보, 네티스)으로 국내 사용자들을 노린 도구임이 분명해 보인다.

사진제공 : 이슈메이커스랩, 레드얼럿

공격도구는 공유기 관리 페이지의 HTML 소스에서 특정 패턴을 검색해 공유기의 제품 종류를 확인한다. 가령 아이피타임의 관리 페이지는 ‘login.cgi’로 끝나게 되는데, 이 경우 POST 메소드를 이용해 DNS와 DDNS, TCP/IP 등에 접근하게 된다.

POST 메소드는 HTTP 명령 중 하나로 클라이언트에서 서버로 데이터를 회신할 때 쓰인다. HTTP 메소드를 POST로 변경하면 인증 우회가 가능해지는데, 이 경우 관리자 계정을 알지 못해도 관리 페이지로 접근할 수 있게 된다.

레드얼럿팀은 “공유기에 잠재적으로 존재하는 보안위협이 있을 것으로 추정된다”며 “공유기 제조사들은 제품 출고시 기본적으로 관리자 페이지 인증 활성화와 원격관리기능 보안성 강화 등의 조치를 해야한다”고 설명했다.

이어 “사용자들도 관리자 페이지와 무선 접속시 인증을 사용하고, 원격 관리 기능을 되도록 사용하지 않길 바란다”고 당부했다.

아울러 공유기 제조사 홈페이지에서 보안문제를 해결한 펌웨어를 내려받아 적용하는 것도 필요하다.

댓글 쓰기