지난 광복절 연휴기간 동안 넥슨 네오플의 온라인게임 던전앤파이터 홈페이지가 악성코드로 몸살을 앓았다.

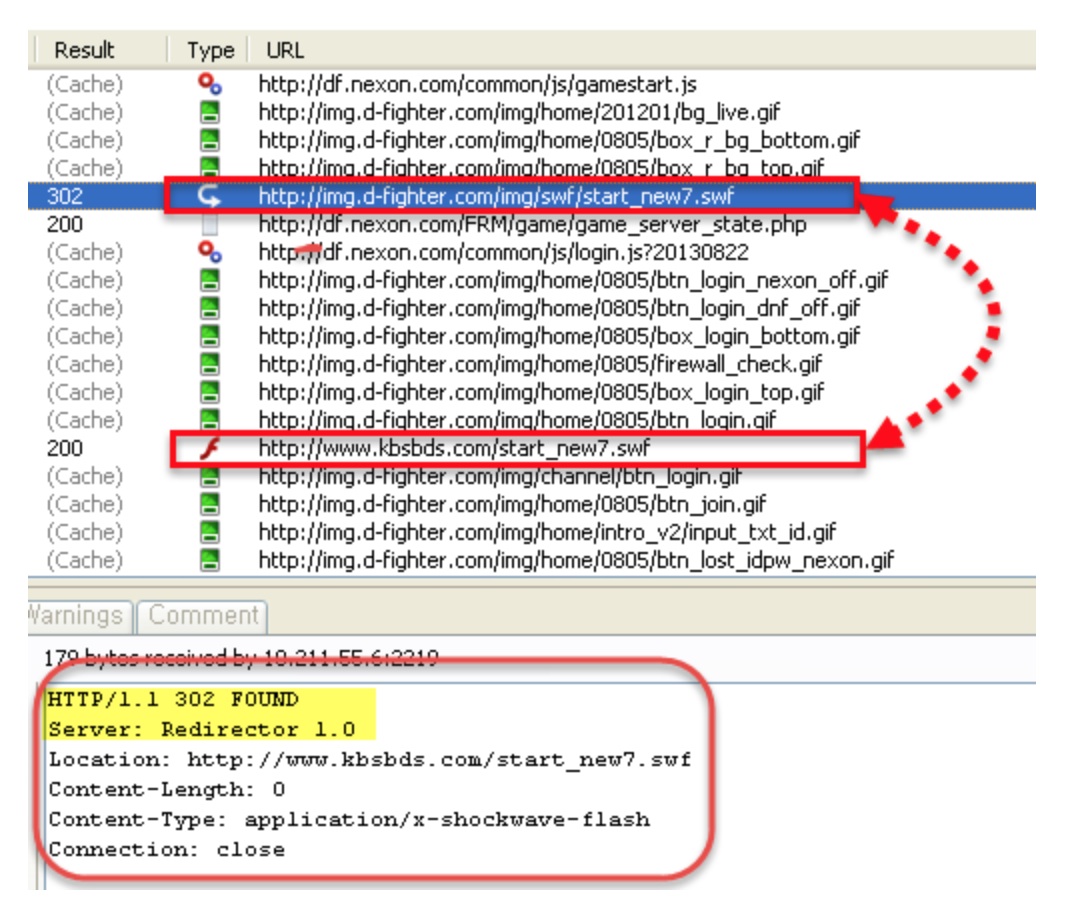

공격자는 어도비 플래시플레이어의 취약점(CVE-2014-0515)을 악용해 비정상적인 게임 클라이언트를 내려받고 실행하도록 유도했다.

어도비 플래시플레이어 최신버전이 설치돼 있지 않은 사용자는 던전앤파이터 홈페이지에 접속하기만 하더라도 피싱 클라이언트로 접속된다는 점이 무서운점이다. 최근 몇 년 사이 유행처럼 번지는 드라이브바이다운로드(DBD)의 확장 버전이라고 봐도 무방할 것이다.

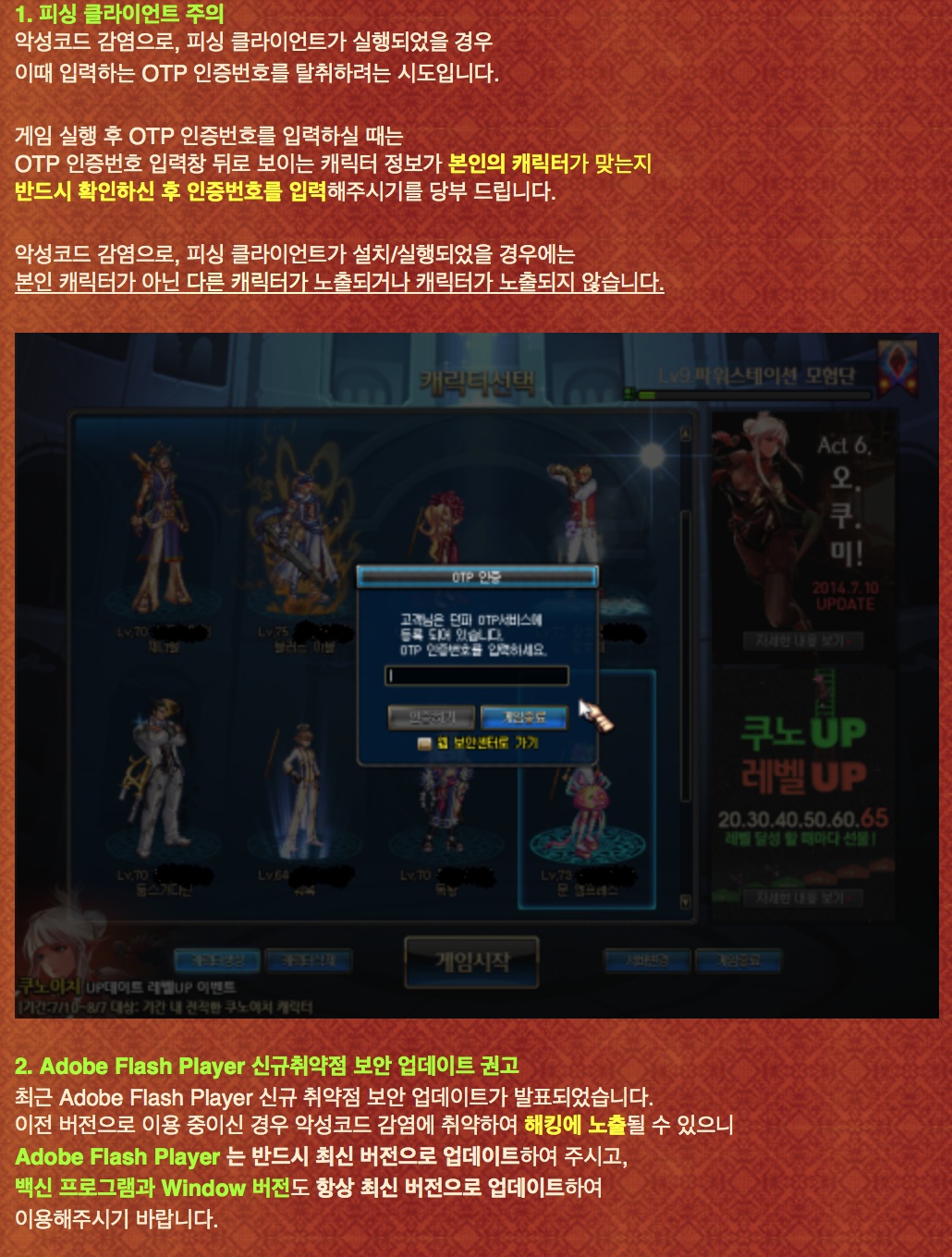

피싱 클라이언트는 사용자의 일회용비밀번호(OTP)를 탈취한 뒤 공격자의 서버로 전송하는 역할을 한다. 이미 아이디와 비밀번호는 피싱 클라이언트 접속 시에 이미 노출된 상황이기 때문에 계정에 포함된 게임아이템 등이 탈취당하는 것은 시간문제다.

현재 넥슨은 홈페이지에 삽입된 악성스크립트를 제거하고 플래시 파일(swf)을 이미지 파일(gif)로 변경해 운영중이다.

출처 : http://viruslab.tistory.com/3557

보안업계에서는 취약점에 대한 업데이트가 나온지 석 달이나 지났음에도 이를 적용하지 않는 사용자가 많아 우려된다고 전했다.

보안업계 관계자는 “평소에 보안 업데이트를 하지 않는 사용자들은 3개월 전에 나온 업데이트가 아니라 나온지 1년이 넘은 업데이트도 진행하지 않는 경우가 많다”며 “보안 업데이트를 실행하지 않을 경우 DBD 등으로 인한 좀비피시화(化), 개인정보유출 등의 문제가 발생할 수 있다”고 주의를 당부했다.

카스퍼스키랩이 최근 발표한 보고서에도 보안 업데이트에 대한 사용자들의 인식을 보여주고 있다.

2010년 6월에 발견 스턱스넷 공격에 사용된 CVE-2010-2568 취약점은 아직까지도 수천만명의 피해자를 낳고 있다. 이 취약점은 윈도 바로가기 핸들링 오류를 이용해 임의의 DLL 파일을 로드해 실행할 수 있도록 하는데, DLL 파일을 임의로 삽입할 수 있다는 강력함으로 인해 공격자들이 활용하기도 매우 수월해 인기가 높은(?) 취약점이다.

카스퍼스키랩 조사에 따르면 2013년 11월부터 2014년 6월까지 8개월간 CVE-2010-2568 취약점으로 인해 피해를 입은 PC는 전 세계적으로 1900만대에 달하는 것으로 나타났다. 취약점에 대한 패치가 나온지 3년이란 시간이 지났으나 이를 패치하지 않은 사용자가 여전히 많다는 증거다.

악성코드를 비롯해 제로데이 취약점이 활개치는 상황에서 보안 업데이트마저 하지 않는다면 그 피해는 더 확산될 수 밖에 없다.

지금 우려되는 점은 지난주 발생한 윈도7 업데이트 오류로 인해 자동 업데이트를 꺼리는 사용자가 더 늘어나진 않을까 하는 부분이다.

하지만 어떠한 이슈가 있더라도 보안 업데이트를 제때 하지 않으면 이에 대한 보호를 받지 못한다. 자신의 PC나 계정을 지키기 위해서는 스스로 보안에 신경을 써야할 것이다.

댓글 쓰기